ПРОБЛЕМА НЕВИДИМОСТИ

ГЛАВА 20(1). ИНФОРМАЦИОННЫЕ УГРОЗЫ

20(1).2.

Защита от явных угроз

ГЛАВА 21(2). ПОНЯТИЕ СКРЫТОЙ УГРОЗЫ

ГЛАВА 22 (3). УРОВЕНЬ СУГГЕСТИВНЫХ ШУМОВ

ГЛАВА 23(4). ГЕНЕРАЦИЯ СКРЫТЫХ ПРОГРАММ

ГЛАВА 24(5). МОДЕЛИРОВАНИЕ ПРОЦЕССА ЦЕЛЕОБРАЗОВАНИЯ

24(5).1.

Пространство целей как множество знаний суггестивной угрозы

Самое

важное - это то, что невидимо.

А. Сент-Эюкзюпери.

Был

вечер, и рынок уже закрывался, люди

уходили

домой, и Хуи Нэн проходил

мимо.

Он

услышал всего четыре строчки –

кто-то

у

дороги читал «Алмазную Сутру» про свою

жизнь.

Это его потрясло. Он стоял как

вкопанный, как рассказывают, всю ночь.

«Алмазная

Сутра» закончилась, рынок

закрылся,

человек, который ее распевал,

ушел,

а он все стоял там. К утру он был

уже

совершенно другим человеком. Он уже

никогда

не вернулся домой, он ушел в горы.

Мир

стал ему безразличен.

Ошо Раджниш.

Если в предыдущих частях данной работы основное внимание было уделено явным угрозам, то есть той информации, воспринимая которую система осознает факт восприятия и понимает, что становится обладателем нового знания, новых навыков, то теперь настало время исследовать другие вопросы: Все ли входные данные осознает информационная самообучающаяся система? Что значат понятия осознание и сознание для информационной системы? В рамках какой модели удобно пользоваться понятием "сознание" и стоит ли вводить это понятие для информационных самообучающихся систем.

С целью ответа на эти вопросы предлагается модель информационной самообучающейся системы, основу которой составили следующие утверждения.

1. Информационная самообучающаяся система представляет собой совокупность взаимосвязанных алгоритмов (программ), способных к самостоятельной реализации и модификации.

2. Обучение системы осуществляется путем генерации, уничтожения и модификации в ней программ/подпрограмм (алгоритмов).

3. Обучение осуществляется в результате воздействия на систему входных/выходных данных.

4. Обработка входных данных информационной самообучающейся системой может осуществляться параллельно, т.е. в системе могут параллельно выполняться несколько цепочек различных подпрограмм, способных оказывать воздействие друг на друга.

Например: «Обладатель пятидесяти тысяч украл сумочку, в которой были черепаховая пудреница, профсоюзная книжка и один рубль семьдесят копеек денег. Вагон остановился. Любители потащили Балаганова к выходу. Проходя мимо Остапа, Шура горестно шептал: “Что же это такое? Ведь я машинально.”» (И. Ильф, Е. Петров. «Золотой теленок»).

5. В каждый конкретный момент система способна наблюдать саму себя. Это она постоянно и делает:

«Ум хитер. Осознайте, что он может существовать только тогда, когда вы в деле, когда вы заняты делом. Когда вы не заняты, он испаряется; он не может существовать без дела. Поэтому люди заняты делом, даже сидя без дела». (О. Раджниш. «Белый лотос»).

6. Наблюдаемую цепочку выполняемых программ назовем сознанием информационной самообучающейся системы.

Примерно также определено понятие «сознание человека» у С. Лема:

«Сознание – это часть мозговых процессов, выделившаяся из них настолько, что субъективно кажется неким единством, но это единство обманчивый результат самонаблюдения. Другие мозговые процессы, которые вздымают сознание, как океан вздымает айсберг, нельзя ощутить непосредственно, но они дают о себе знать порой так отчетливо, что сознание начинает их искать».

7. Входные данные, подпадающие под обработку наблюдаемой цепочкой выполняемых программ, назовем осознаваемыми. Все остальные входные данные этой системы будем называть неосознаваемыми.

8. Входные данные, осознаваемые как угроза, назовем явной угрозой.

9. Неосознаваемые входные данные назовем скрытыми.

10. Скрытые от системы входные данные, угрожающие ее безопасности, будем называть скрытой угрозой.

«В порыве горя и вины, спровоцированных вторым сеансом ЛСД я, судя по всему, и произвел себе инъекцию пены. Что-то во мне знало, что это действие было смертоносным. Наиболее пугающей вещью во всем этом эпизоде был тот факт, что одна часть моего мозга использовала хранимую в ней информацию для того, чтобы убить другую часть. Насколько я могу вспомнить, я не пытался сознательно покончить с собой. Таким образом, это был действительно “несчастный случай”». (Дж. Лилли. «Центр Циклона»).

В рамках модели, образуемой на базе перечисленных утверждений, попытаемся сформулировать и решить задачу по защите информационной самообучающейся системы от информационного оружия. Поиск решения начнем в направлении организации контроля и самоконтроля, протекающих в системе процессов, выдвинув следующее утверждение.

Защита от информационного оружия предполагает контроль над выполнением программы самоуничтожения и блокировку ее работы.

Данное направление обеспечения безопасности не предполагает защиту от внешних входных данных, например фильтрацию, – согласно утверждению Я. Гашека: «Хорошо воспитанный человек может читать все».

Данное направление связано в первую очередь с защитой системы от ее собственных ответных действий, которые порой являются для нее просто естественной реакцией на внешние события.

ИНФОРМАЦИОННЫЕ УГРОЗЫ

В поте лица твоего будешь

есть хлеб до тех пор,

пока не возвратишься в землю,

из которой ты взят;

ибо прах ты и в прах возвратишься.

Ветхий завет.

Исходный постулат для данной главы заключается в том, что входные данные сами активизируют в информационной системе соответствующие алгоритмы, необходимые для их обработки.

Понятно, что входные данные бывают разными и вызывают различную реакцию у воспринимающей их системы. Причем реакции могут быть самыми различными, включая действия по самоуничтожению, о чем подробно говорилось в предыдущей главе. Одна информация доставляет системе удовольствие, другая, вроде бы, безразлична, третья – представляет угрозу существованию. Исследуя проблему информационных угроз, хотелось бы как-то выделить множество входных данных, которые можно классифицировать как угрозы. Очевидно, что выполнить подобную классификацию удастся только исходя из классификации самих информационных систем, ибо одни и те же входные данные для различных систем могут быть и пугающими, и опасными, и благоприятными, и ненужными.

Поэтому, наверное, было бы правильно попытаться классифицировать входные данные, исходя из классификации алгоритмов их обработки.

Предлагается все множество алгоритмов, которые в принципе способна выполнять информационная система, условно разбить на следующие классы:

1. Алгоритмы, реализующие способы информационной защиты. Ими могут быть алгоритмы, ответственные за:

а) обработку ошибок;

б) блокировку

входных данных, куда может входить: установка защитных экранов, удаление от

источника опасной информации, удаление (уничтожение) источника опасной

информации;

в) верификация

исполняемого кода или «психоанализ», как выявление скрытых программ и/или

причин их возникновения.

2. Алгоритмы,

ответственные за самомодификацию, за изменение существующих и генерацию

дополнительных программ, предназначенных для обработки входных

последовательностей.

3. Алгоритмы,

способные нарушить привычный режим функционирования, т.е. осуществить вывод

системы за пределы допустимого состояния, что в большинстве случаев

равносильно причинению ущерба вплоть до уничтожения, например: «Мысль о том,

что он принадлежит к тайному обществу, не давала Кислярскому

покоя. Шедшие по городу слухи испугали его вконец. Проведя бессонную ночь,

председатель биржевого комитета решил, что только чистосердечное признание

сможет сократить ему срок пребывания в тюрьме». (И. Ильф,

Е. Петров. «Двенадцать стульев»). В этот класс

наряду с алгоритмами, выполнение которых системой причинит ей же самой вред,

входят так называемые «несертифицированные», т.е. не прошедшие качественного

тестирования алгоритмы (программы). Подобные программы постоянно появляются в

сложных самообучающихся системах, в которых возможно выполнение алгоритмов

второго класса.

4. Все

остальные алгоритмы.

Вот теперь можно перейти к определению цели и причин информационных угроз.

Целью информационной угрозы является активизация алгоритмов, ответственных за нарушение привычного режима функционирования, т.е. за вывод системы за пределы допустимого состояния.

Правда, надо сразу оговориться, творческое состояние, гениальность, граничащая с помешательством, если она непривычна для данной системы, то представляет не меньшую угрозу. Гениальность и помешательство одинаково опасны для неподготовленной информационной системы, именуемой обществом или коллективом. К чему может приводить и то, и другое состояние показано у Ч. Ломброзо[1].

Источник угрозы может быть как внешним по отношению к системе, так и внутренним.

Причины внешних угроз в случае целенаправленного информационного воздействия (в случае информационной войны) скрыты в борьбе конкурирующих информационных систем за общие ресурсы, обеспечивающие системе допустимый режим существования.

Причины внутренних угроз обязаны своим существованием появлению внутри системы множества элементов, подструктур, для которых привычный режим функционирования стал в силу ряда обстоятельств недопустимым.

Здесь и далее под допустимым режимом функционирования понимается такое функционирование информационной системы, которое, с точки зрения данной системы, обеспечено необходимыми материальными ресурсами. Соответственно, недопустимым режимом будем назвать режим, находясь в котором система не обеспечена в полной мере необходимыми для нормального функционирования материальными ресурсами.

Таким образом, информационная угроза представляет собой входные данные, изначально предназначенные для активизации в информационной системе алгоритмов третьего класса, т.е. алгоритмов, ответственных за нарушение привычного режима функционирования.

Проведем классификацию угроз. Все множество угроз разобьем на два класса – внешние угрозы и внутренние. Затем, на угрозы, осознаваемые системой и на неосознаваемые, как их принято еще называть, скрытые.

Теперь настало время кратко охарактеризовать явные угрозы и перейти к скрытым.

Рис. 4.1. Классификация угроз

Рана,

нанесенная огнестрельным оружием,

еще

может быть излечена, но рана,

нанесенная языком, никогда не заживает.

Персидское изречение.

Начнем этот раздел с того, что приведем классический пример явной информационной угрозы из Библии:

«И я также свидетельствую всякому слышащему слова пророчества книги сей: если кто приложит что к ним, на того наложит Бог язвы, о которых написано в книге сей: и если кто отнимает что от слов книги пророчества сего, у того отнимет Бог участие в книге жизни и в святом граде и в том, что написано в книге сей. Свидетельствующий cue говорит: ей, гряду скоро! Аминь».

Чем может быть охарактеризована явная угроза?

Как правило, явная угроза направлена на нарушение привычного режима функционирования системы, благодаря ультиматуму на выполнение действий в соответствии с требованиями информационного агрессора.

Кроме того, явная угроза может быть реальной, а может быть блефом (нереальной).

Однако независимо от того, как система воспринимает угрозу – блеф или реальность, важно, что если информационная система способна воспринимать входные данные как угрозу, то этот факт однозначно говорит о том, что данная угроза является явной.

Этапы обработки явной угрозы.

1. Система принимает входные данные.

2. Система оценивает входные данные. Входные данные являются угрозой? Если да, то переход к п. 3, иначе к п. 1.

3. Система оценивает реальность угрозы. Если угроза реальная, то переход к п. 4, иначе возврат к п. 1.

4. Система оценивает свои возможности по организации защиты и величину собственного ущерба в случае проигрыша. Если потери в случае организации защиты оценены меньшей величиной (моральный, материальных ущерб и т.п.), чем ущерб от приведенной в действие угрозы, то переход к п. 5. иначе к п. 7.

5. Активизация алгоритмов, реализующих способы информационной защиты (1 класс алгоритмов). Если этого недостаточно, то активизация алгоритмов из второго класса, ответственных за поиск новых, нестандартных способов решения задачи.

6. Система оценивает результаты информационного противоборства. В случае успеха переход к п. 1, иначе к п. 7.

7. Выполнение действий в соответствии с требованиями информационного агрессора. Если система остается «живой», то переход к п. 1. Итак, до тех пор, пока система «жива».

Проиллюстрируем сказанное совсем легким примером, хорошо знакомым читателям Ильфа и Петрова («Золотой теленок»).

1. Информационная система поименованная «Корейко» получает я обрабатывает входные данные.

«Ну

что, состоится покупка? –

настаивал великий комбинатор. –

Цена невысокая. За кило замечательнейших сведений из области подземной

коммерции беру всего по триста тысяч.

...Папка

продается за миллион. Если вы ее не купите, я сейчас же отнесу ее в другое

место. Там мне за нее ничего не дадут, ни копейки. Но вы погибните».

2. Корейко оценивает сказанное как угрозу, так как выполнение сказанного приведет к нарушению его привычного состояния, которое заключается в постоянной тенденции к обогащению. И вдруг требуется отдавать награбленное.

Далее все происходит в точном соответствии с определением угрозы. Согласно этому определению Остап является носителем внешней явной угрозы, т.е. системой-агрессором. Причина угрозы – наличие у Корейки общих для всех ресурсов, обеспечивающих системам допустимый режим существования.

«Какие там еще сведения? – грубо спросил Корейко, протягивая руку к папке».

3. Выясняется, что все очень серьезно. «Покажите дело, – сказал Корейко задумчиво». Да, угроза, безусловно, реальна.

4. Возможно ли от нее защититься? Помните: «В углу лежали гантели и среди них две больших гири, утеха тяжелоатлета».

Физическая сила вроде бы есть, почему бы ей не воспользоваться? Информационная обучающаяся система Корейко принимает решение активизировать алгоритмы защиты.

5. «Подзащитный неожиданно захватил руку на лету и молча стал ее выкручивать. В то же время г. подзащитный другой рукой вознамерился вцепиться в горло г. присяжного поверенного».

Однако примененный способ защиты не дал задуманного результата. Пришлось пользоваться новыми входными данными для генерации алгоритмов защиты. Новые входные данные (проходящие в городе маневры) предоставили возможность для побега, чем г. Корейко немедленно воспользовался.

6. Побег увенчался успехом. На далекой стройке железной дороги система защиты г. Корейко продолжила анализ входной информации в предмет выявления новых угроз.

1. Угроза не заставила себя ждать: «Корейко посмотрел вниз и поднялся... Вздорная фигура великого комбинатора, бегавшего по площадке очищенной для последних рельсов, сразу же лишила его душевной спокойствия».

2. Входные данные однозначно трактуются как явная угроза.

3. Реальность ее не вызывает сомнений.

4. «Он посмотрел через головы толпы, соображая, куда бы убежать. Но вокруг была пустыня». Остается подчиниться информационному агрессору и выполнить его условия.

7. «Наконец Корейко вылез из под кровати, пододвинув к ногам Остапа пачки с деньгами».

Как было показано выше, явная угроза оставляет системе шанс и позволяет делать ответные ходы. А как обстоят дела в том случае, если угроза скрытая? Напомним, скрытая угроза потому и называется скрытой, что она не фиксируется системой защиты объекта в режиме реального времени.

20(1).2. Защита от явных угроз

Наши

дела, как наши дети: они живут и

действуют

независимо от нашей воли.

Джордж Элиот.

Явная угроза предполагает, что за ней последуют определенные действия, наносящие информационной системе ущерб. Но раз последуют реальные физические действия, то это означает, – что существует потенциальная возможность препятствовать этим действиям и защищаться от них, используя различные направления организации защиты. На эту тему написано достаточное количество литературы, поэтому в данной работе кратко будет высказана лишь собственная точка зрения на организацию подобной защиты и на алгоритм ее функционирования.

Что чисто теоретически возможно сделать, чтобы защититься от агрессора?

1) поставить барьер между собой и источником опасности;

2) скрыться от опасности за пределы ее достигаемости;

3) уничтожить источник опасности;

4) спрятаться или видоизмениться до неузнаваемости; стать другим.

Насколько данное множество полно? И каким образом может быть доказана полнота? Ответы на эти вопросы, безусловно, представляют теоретический интерес, но для практики вряд ли что могут дать; тем более что в реальной жизни информационная система применяет весь комплекс способов защиты, да и сами способы взаимно дополняют друг друга.

Безусловно, в идеале было бы полезно определить влияние каждого из способов на защищенность или на качество функционирования защитного механизма. Понятно, что для каждого набора входных данных существует своя оптимальная стратегия защиты. Проблема в том, чтобы узнать, каким именно будет этот входной набор данных.

Поэтому, защищающемуся субъекту, для того чтобы уцелеть, недостаточно владеть всеми четырьмя способами. Ему надо уметь грамотно сочетать все названные способы с теми событиями, которые на него обрушиваются или способны обрушиться. Таким образом, мы выходим на «остановку задачи по организации защиты» со следующими входными данными:

1) множество способов защиты;

2) методы прогнозирования;

3) механизм принятия решения, использующий результаты прогнозирования и имеющиеся способы защиты.

Система защиты лежит на пересечении методов прогнозирования и способов защиты; чем хуже работает механизм прогнозирования, тем более развитыми должны быть способы защиты и наоборот.

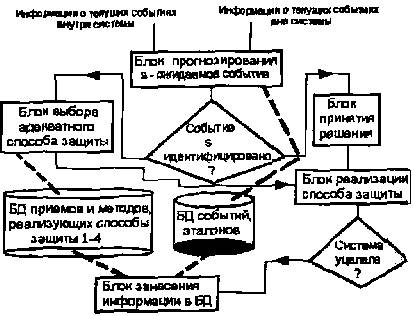

Схематично алгоритм функционирования системы защиты можно попытаться представить в виде рис. 4.2.

Рис. 4.2. Алгоритм работы системы защиты

По алгоритму рис. 4.2 от явных угроз защищается любая система: отдельно взятый человек, государство, мафиозная структура, банк и т.п. При этом, безусловно, что полнота реализации блоков и наполненность баз данных для каждой системы свои.

Спроецировать приведенную схему в практические системы защиты государства, фирмы, человека достаточно просто, аналогии напрашиваются сами собой.

|

Для государства: |

|

|

Прогнозирование внешних событий |

разведка |

|

Прогнозирование внутренних событий |

министерство внутренних дел |

|

Первый способ защиты (броня) |

граница (пограничные войска) |

|

Второй способ защиты (изменение места) |

министерство внутренних дел |

|

Третий способ защиты (уничтожение) |

армия |

|

Четвертый способ защиты (внесение изменений) |

пропаганда, диверсии, террор (МИД, СМИ, спецслужбы и т.п.) |

|

Блок принятия решений |

правительство |

|

Блок занесения информации в БД |

аналитические службы |

|

Для фирмы: |

|

|

Прогнозирование внешних событий |

информационная служба |

|

Прогнозирование внутренних событий |

режимная служба |

|

Первый способ защиты (броня) |

территориальные ограждения, охрана, сейфы, замки и т.п. |

|

Второй способ защиты (изменение места) |

наличие параллельных центров для управления и хранения информации, капиталов и т.п. |

|

Третий способ защиты (уничтожение) |

административные меры: увольнение собственных сотрудников; экономические: уничтожение конкурентов (ценовая политика и т.п.) |

|

Четвертый способ защиты (внесение изменений) |

идеологическая служба: психологическая обработка собственных сотрудников, создание нужного имиджа через СМИ и т.п. |

|

Блок принятия решений |

руководство фирмы |

|

Блок занесения информации в БД |

аналитические службы |

Спроецировать сказанное на человека предоставим читателю. Если распространить сказанное на отдельно взятого человека, то получится довольно занимательная схема, в основном отражающая работы типа «Как выжить в ...».

Более интересно, так как никто этого еще не пробовал (ни природа, ни человек), попытаться перенести названные выше принципы построения системы защиты в область защиты программного обеспечения и предложить Функциональную структуру для программных систем защиты автоматизированных информационных систем (АИС).

В приложение к проектированию программной системы зашиты сказанное означает, что данная система должна состоять из следующих блоков:

1). Блок контроля окружающей среды и самой системы защиты. При этом контроль должен быть направлен не только на контролирование текущего состояния системы, типа подсчета контрольных сумм и т.п. Контролироваться должны команды, выполнение которых предполагается в ближайшем будущем, т.е. речь идет о контроле опасных событий будущего (контроль должен осуществляться в режиме эмуляции команд, на которые предполагается передать управление)[2].

2). Блок парольной защиты всей системы, и отдельных ее элементов включая криптографические способы защиты (способ 1), а также контроля целостности.

3). Блок периодического изменения месторасположения элементов защитного механизма в АИС (способ 2). Предполагается, что основные исполняемые файлы, ответственные за реализацию механизма прогнозирования и всех способов защиты, должны самостоятельно мигрировать в вычислительной среде (менять диски, директории, компьютеры) и изменять свои имена.

4). Блок уничтожения «незнакомых» программных объектов, «уборки мусора». Тем самым осуществляется восстановление заданной среды (способ 3 – «убить незнакомца»). Вырожденный вариант этого способа – всем хорошо известные механизмы принудительного восстановления целостности среды.

5). Блок самомодификации исполняемого алгоритма и кода (подробнее см.: «Программные методы защиты информации в компьютерах и сетях»[3]).

Что же касается практических механизмов реализации сказанного, то они, как ни странно, уже есть. Осталось только их свести в единую комплексную систему.

Это приемы создания самомодифицированного кода, что характерно для компьютерных вирусов последних поколений, которые не содержат неизменных байтовых цепочек, позволяющих идентифицировать исполняемый код. Полное изменение исполняемого кода становится возможным благодаря наличию в командах процессора взаимозаменяемых команд или их последовательностей.

Это Госты шифрования и способы их программной реализации широко освещенные в периодических изданиях.

Это парольные входы для защиты программ и данных от НСД, часто используемые программистами.

Это всевозможные электронные ключи (Touch Memory), рекламируемые чуть ли не в каждом компьютерном издании. И все же главное здесь – средства прогнозирования, алгоритмы выявления опасных функциональных зависимостей во входном материале, заставляющем систему переходить из одного состояния в другое.

Чтобы обосновать неизбежность включения в систему защиты АИС средств прогнозирования, напомним читателю историю развития программных средств контроля за работой ПЭВМ[4]. Толчком появления первых программ из рассматриваемой области, безусловно, стал вирусный бум. Как средство защиты от вирусов на рынок программных средств в свое время было поставлено множество программ, перехватывающих соответствующие прерывания и анализирующих входные параметры функций «открытие файла», «запись». При этом в случае выявления намерения осуществить запись в любой исполняемый модуль на диске (файлы ЕХЕ и СОМ форматов), вычислительный процесс программами-стражниками прерывался, на экран выдавалось сообщение типа: «Попытка записи в файл... Разрешить – да. Запретить – любая клавиша». После этого пользователь лично принимал решение.

Подобные средства защиты, несмотря на излишнюю надоедливость, не умерли, а продолжали совершенствоваться, правда, в основном по линии информирования своего хозяина. Чтобы не «фонить» на экране, все сообщения скидывались в файл. Программист на досуге всегда имел возможность их просмотреть.

На этом этапе был получен следующий результат: если средства контроля отвлекают пользователя от основной работы, то такие средства ему не только не нужны, но и порой вредны.

Преодоление указанного недостатка виделось по пути «интеллектуализации» программного продукта, включения в него механизмов принятия решения с элементами искусственного интеллекта. Одним из вариантов практической реализации подобного подхода являются экспертные и самообучающиеся системы.

В изложенном материале, исследуя подходы к организации защиты информационной системы от явных угроз, основной упор делался на прогнозирование опасности и приведение в действие одного из первых трех названных выше способов защиты:

1). постановка барьера между собой и источником опасности;

2). уход от опасности за пределы ее достигаемости;

3). уничтожение источника опасности;

4). видоизменение до неузнаваемости.

Что же касается четвертого, то этот способ вызывает аргументированное возражение на предмет возможности считать видоизменение способом защиты.

Действительно, представим, что некая система А постоянно применяет четвертый способ для защиты от опасности. Тогда возникают резонные вопросы: После k применения этого способа к самой себе, что останется от системы А? Сохранится ли система А? Или теперь следует вести речь совсем другой системе?

В свете сказанного интересно вспомнить, что у представителей некоторых первобытных племен после достижения ими определенного возраста происходит смена имени. Выглядит подобное переименование вполне логично, человек достиг совершеннолетия, изменились его функции и возможности, по сути своей он стал другим, поэтому ему следует поменять имя.

Обычай изменять имя при перемене среды обитания или функциональных обязанностей сохранился и до наших дней. Смена фамилии происходит у женщины, когда она выходит замуж или меняет мужа. Уход человека от мира в монастырские кельи также требует изменения имени, потому что система стала по иному функционировать.

Даже смена должности в производственной структуре предполагает, что у индивидуума, ее занимающего, будут изменены функции в соответствии с требованием должностных инструкций.

Более того, порой бывает, что новая личина, одетая на информационную систему, и, как следствие, новые ее действия полностью перечеркивают все то, чему данная система служила ранее.

Так можно ли считать видоизменение способом защиты?

Сохраняется ли в этом бесконечном изменении преемственность? И что считать преемственностью, когда система сегодняшняя готова растоптать себя вчерашнюю, а вчерашняя еще вчера клялась сражаться с подобными себе сегодня до конца своей жизни? Так может быть ее жизнь уже закончилась, раз она перестала сражаться?

Если требования внешней среды сводятся к гибели системы, то реакция системы на эти требования в виде ее полного видоизменения разве не является разновидностью той же самой гибели? Отсюда, кстати, можно перейти к парадоксальному выводу о том, что видоизменение это не способ самозащиты, а способ самоуничтожения.

Может быть поэтому в нормальном человеческом обществе принято с неуважением относиться к людям, изменившим своим принципам. Ситуация здесь выглядит примерно так: изначальный человек уже мертв, но кто-то другой продолжает пользоваться отставленным им физическим телом. А кто он этот другой и что можно от него ожидать?

Самообучающаяся информационная система потому и самообучающаяся, что постоянно живет в тонусе перемен, постоянно изменяется. Постоянных изменения – это частичный отказ от себя вчерашнего, что часто обозначается термином умирание по отношению к себе исходному. Новые знания в силу неизбежного изменения структуры системы, их принимающей, несут смерть этой системе.

В виду спорности вопроса об отношении самомодификации к способам защиты системы, наверное, нецелесообразно рассматривать самомодификацию как защиту, по крайней мере, от внешних явных угроз, ибо в этой ситуации четко просматривается, что именно внешние явные угрозы и осуществляют модификацию, т.е. по существу осуществляют замену системы, их не устраивающей, на другую, с которой можно иметь дело.

Но сказанное не означает, что видоизменение не может выступать в качестве способа защиты от скрытых угроз. О том, каким образом подобное возможно, пойдет речь в дальнейшем.

ПОНЯТИЕ СКРЫТОЙ УГРОЗЫ

Как

бы ни был нечуток и груб

Человек,

за которым следят, –

Он

почувствует пристальный взгляд

Хоть

в углах еле дрогнувших губ.

А. Блок.

Среди опасностей, подстерегающих информационные системы, существует множество угроз, называемых скрытыми. Данный раздел посвящен исследованию проблемы «скрытой угрозы» и в первую очередь того, что понимается под самим термином.

Что является скрытой угрозой для общества, для человека, для автоматизированной информационной системы?

Для общества это, наверное, накапливаемое недовольство его членов, которое не находит выхода; для человека – сформированные программы поведения (комплексы), которые присутствуют в подсознании, но не контролируются сознанием, в том числе условные рефлексы, проявляющиеся неожиданно для субъекта по сигналу извне; для компьютера – это программные закладки.

В литературе по нейролингвистическому программированию и суггестивной лингвистики скрытое словесное воздействие на человека принято называть суггестией[5]. Рассматривая слово, как базовый элемент естественного человеческого языка, но, учитывая, что существуют свои «языки» и для других информационных каналов, по которым передаются: вкус, запах, обоняние, ощущение и др., и при этом понимая человека, как информационную систему, в данной работе понятие «суггестия» будет определено как скрытое информационное воздействие на любую информационную систему. Тогда под термин «суггестия» могут попасть не только классические лингвистические выверты определенного толка, не только фразы, изменившие жизнь отдельных людей, но и агенты влияния, изменившие жизнь отдельных стран, и компьютерные вирусы, осуществляющие скрытое информационное воздействие на автоматизированные информационные системы. Таким образом, можно выйти на масштабируемость понятия суггестии.

Прежде чем перейти к поиску дальнейших аналогий в части скрытых воздействий проиллюстрируем введенное понятие на ряде простейших примеров.

В качестве одного из них, не имеющего отношения к классической науке, имеющего прямое отношение к безопасности банков, возьмем роман Д. Уэстлейка «Горячий камушек».

Мы не будем разбирать описанную в романе систему защиты банковской системы, остановимся только на выбранном злоумышленниками способе ее преодоления.

В приведенном ниже отрывке два действующих лица: Альберт Кромвэлл – служащий банка; импозантный человек – профессиональный гипнотизер, нанятый мошенниками.

«Альберт

Кромвэлл не заметил, что этот человек входил вместе с

ним в лифт каждый вечер на этой неделе, единственное отличие сегодняшнего

заключалось в том, что не этот раз там оказались только они вдвоем.

Они

стояли рядом, Альберт Кромвэлл и импозантный человек,

оба лицом к дверям. Двери сдвинулись и лифт начал

подниматься.

– Вы когда-нибудь обращали внимание

на цифры? – спросил

импозантный человек. У него был глубокий звучный голос.

Альберт

Кромвэлл с удивлением посмотрел на попутчика.

Незнакомые люди не разговаривают друг с другом в лифте. Он сказал:

Прошу

прощения?

Импозантный

человек кивнул на ряд цифр над дверью.

– Я имею ввиду

эти цифры, там, – сказал он. –

Взгляните на них. Заинтригованный Альберт Кромвэлл

взглянул. Это были небольшие стеклянные цифры, бежавшие слева направо вдоль

длинной хромированной полосы, начинавшейся слева П

(подвал), затем шла Х (холл), потом 2,3 и т.д., до 35. Цифры зажигались по

одной, обозначая этаж, на котором в данный момент находился лифт. Как раз

сейчас, например, горела цифра 4. Пока Альберт Кромвэлл

смотрел, она погасла и вместо нее зажглась цифра 5.

– Заметьте, какое регулярное

движение, – произнес

импозантный человек своим звучным голосом. – Как приятно видеть нечто такое ровное и регулярное,

перечислять цифры, знать, что каждая последует за той, что идет перед ней. Так

гладко. Так регулярно. Так успокаивающе. Следите за цифрами. Считайте их, если

хотите, это успокаивает после длинного тяжелого дня.

Как хорошо иметь возможность отдохнуть, иметь возможность

смотреть на цифры и читать их, чувствовать, как ваше тело расслабляется, знать,

что вы отдыхаете и успокаиваетесь, следя за цифрами, считая цифры, чувствуя,

что каждая ваша мышца расслабляется, каждый нерв отдыхает, зная, что теперь вы

можете расслабиться, можете прислониться к стене и успокоиться, успокоиться,

успокоиться. Теперь нет ничего, кроме цифр и моего голоса, цифр и

моего голоса.

Импозантный

человек замолчал и посмотрел на Альберта Кромвэлла,

который прислонился к стенке лифта, уставясь с тупым выражением на цифры над

дверью. Цифра 12 погасла, а цифра 14 зажглась. Альберт Кромвэлл

следил за цифрами.

Импозантный

человек спросил:

Вы

слышите мой голос?

Да,

– ответил Альберт Кромвэлл.

– Однажды, скоро, - проговорил импозантный

человек, – некто придет к

вам по месту вашей работы. В банк, где вы работаете. Вы понимаете меня?

– Да, – сказал Альберт Кромвэлл.

– Этот человек скажет вам:

“Африканская банановая лавка”. Вы понимаете меня)

– Да, – сказал Альберт Кромвэлл.

– Что скажет человек?

– “Африканская банановая лавка”, – сказал Альберт Кромвэлл.

– Очень хорошо, – сказал импозантный человек. Цифра

17 ненадолго вспыхнула над дверями. –

Вы все так же спокойны, –

сказал импозантный человек. –

Когда человек скажет вам –

“Африканская банановая лавка”, вы сделаете то, что он вам велит. Вы меня

понимаете?

– Да, – сказал Альберт Кромвэлл.

– Очень хорошо, – произнес импозантный человек. – Это очень хорошо, у вас очень

хорошо получается. Когда человек покинет вас, вы забудете, что он приходил

туда. Вы понимаете?

– Да, – сказал Альберт Кромвэлл» и.т.д.

Таким образом, у Альберта Кромвэлла была сформирована программа поведения, для активизации которой достаточно произнести ключевою фразу «Африканская банановая лавка». При этом факт генерации программы поведения и сама программа поведения скрыты от самого Альберта Кромвэлла точно так же, как программная закладка может быть скрыта в компьютере до тех пор, пока не выполнится заданное условие в окружающей среде. Более того, от сознания Альберта Кромвэлла скрыт смысл ключевой фразы, являющейся условием активизации программы.

Если попытаться применить к анализу входных данных алгоритм, приведенный в предыдущей главе, то его выполнение завершится уже на втором этапе – фраза «африканская банановая лавка» не может быть оценена сознанием как информационная угроза.

Все сказанное означает, что для выявления скрытой информационной угрозы в потоке входных данных все существующие способы защиты не подходят. Действительно, система не может ни защититься оболочкой (броней), убежать, ни уничтожить потенциального агрессора (нет доказательств наличия противоправных намерений, как нет и самого права), ни даже самомодифицироваться (с какой стати?).

Так что же делать?

Для того чтобы понять, что делать в данной ситуации, необходимо разобраться, а в чем причина невидимости угроз?

Может быть, эта причина в том, что скрытое информационное воздействие в отличие от явного является распределенным во времени и определенная часть этого воздействия является скрытой от сознания системы.

Например, отдельная передача или отдельная газетная публикация оценивается человеком непосредственно в текущем реальном времени и по своей сути является только фактом. Однако множество передач или публикаций по конкретной теме уже представляет собой иное качество, способное сформировать определенные правила у зрителя или читателя. Множество фактов перерастут в правила, которые, безусловно, скажутся на отношении людей к определенного рода событиям и, соответственно, на их поведении. И исправить что-либо в этой ситуации обучаемая система уже не способна. Зритель может подвергнуть критике отдельную передачу, выключить телевизор, но если он является зрителем всего цикла передач, то процессы перепрограммирования будут осуществляться в его собственном подсознании помимо его воли. Именно об этом говорилось во второй части работы, где были приведены результаты анализа работы некоторых средств массовой информации.

Теперь осталось ответить на вопрос: «Что значит быть скрытым от сознания системы?»

В случае человека принято считать, что большая часть информации, накапливаемая в хранилищах в течение жизни, недоступна сознанию и лишь иногда случайно осознается в искаженном виде во время сновидений[6], но в принципе может стать доступной сознанию, если применить соответствующие методы выявления скрытой, не скрываемой, а именно скрытой информации. Что характерно, эти методы предполагают «прямой доступ» в память, минуя сознание. Если данные попали в хранилище и не были учтены системой контроля, то и извлекать их надо точно также – без отметки в «учетных журналах».

В сказанном просматривается полная аналогия с поиском компьютерной закладки в программном обеспечении. Для ее выявления в мегабайтах исполняемого кода необходимы специальные технологии и инструментальные средства (отладчики, дизассемблеры и др.). И осуществляется этот поиск непосредственно в исполняемом коде в то время, когда пользовательские процессы остановлены.

То же самое можно попробовать распространить и на человека, у которого, к примеру, вырезают аппендицит. Наркозом заблокированы основные поведенческие процессы, и хирург осуществляет «анализ кода» и удаление опасного для функционирования «блока команд». Еще более точна данная аналогия для нейрохирургических вмешательств.

Понятно, что в режиме реального времени, когда речь идет о конкретном поступке, какой-либо сложный анализ собственной памяти с помощью сознания, которое к тому же в данный момент задействовано в решении чисто поведенческих задач, для информационной системы невозможен.

В качестве второго примера установки и активизации скрытой закладки сошлемся на работу Б.М. Величковского[7], в которой автор акцентирует внимание на том, что слово, ранее подкрепленное ударом электрического тока но незамеченное испытуемым, так как его внимание было акцентировано в чем-то другом, в дальнейшем способно вызвать косно-гальваническую реакцию. Кстати, подобные же примеры содержатся в работах Р. Хаббарда по дианетике.

В случае, когда речь идет о постепенной генерации закладки, о «росте» закладки во времени, подобно опухоли, в строгом соответствии с требованием входных данных, управляющих этим ростом, говорить о поиске того, что еще не выросло, по меньшей мере, несерьезно.

Здесь, процесс информационного воздействия включает себя два события. Первоначально скрытно формируется программа поведения – закладка, а позже осуществляется ее активизация. Первое событие скрыто от сознания системы, а второе – система способна проанализировать, но, так как анализ осуществляется в режиме реального времени, то она не способна воспользоваться для его проведения скрытой в ней же самой информацией. Не хватает такого ресурса как время.

Интересный пример на тему генерации закладки в самообучающейся информационной системе приведен В. Леви[8]:

«Одной

своей пациентке я внушил, что минут через 10 после сеанса гипноза она наденет

мой пиджак, висящий на стуле. После сеанса мы, как обычно, поговорили о её самочувствии, о планах на будущее. Вдруг больная

зябко поежилась, хотя в комнате было очень тепло. На ее руках появились

мурашки.

– Что-то холодно, я озябла, – виновато сказала она, и взгляд

ее, блуждая по комнате, остановился на стоящем в углу стуле, на котором висел

пиджак.

– Извините, мне что-то так холодно.

Может быть, вы разрешите мне на минутку накинуть ваш пиджак?»

Пример этот интересен тем, что алгоритм, описывающий поведение пациентки, не был задан. Была сформулирована только цель. Скрытая программа была активизирована по таймеру (через 10 минут) и для своей реализации использовала все возможные средства, включая генерацию конкретной поведенческой программы. При этом в созданной ею ситуации поведение пациентки было вполне естественным, так что, не зная о сделанном гипнотическом внушении, на этот поступок просто никто бы не обратил внимания.

В. Леви пишет по этому поводу: «Гипнотерапевты нередко используют так называемое “постгипнотическое” – отсроченное внушение. Загипнотизированному внушается, что он совершит какое-либо действие в определенный момент: через несколько минут, часов, дней. После сеанса никаких субъективных воспоминаний у него нет. Но вот подходит срок исполнения внушения, и вы видите, как оно пробивает себе дорогу, цепляясь за случайные обстоятельства, выискивая поводы и оформляясь в виде вполне мотивированных действий».

Приведенный пример показывает, как наличие у субъекта неосознанной цели приводит к упорядочиванию и даже генерации физиологических реакций организма, к включению их в общий сценарий поведения («больная зябко поежилась»), направленный на достижение цели.

Принципиальное отличие истории с Альбертом Кромвэллом от примера В. Леви заключается в том, что в первом случае человеку скрытно была заложена программа поведения, а во втором – только цель. Мозг по заданной цели сам сформировал программу поведения.

И это очень важный результат. Из него следует, что входные данные способны сложные информационные системы скрытно программировать не на уровне поведенческих программ, а на уровне целевых установок.

В работе «Психотехнологии: Компьютерный психосемантический анализ и психокоррекция на неосознаваемом уровне»[9], авторы которой, по их утверждению, наиболее далеко продвинулись в части создания конкретных средств скрытого воздействия, выделены два основных фактора в психокоррекции (под термином психокоррекция здесь понимается не что иное как скрытое информационное воздействие):

· введение информации в неосознаваемые зоны памяти, используя внушение, разъяснение, обучение в диссоциированном состоянии и т.п.;

· обеспечение прямого доступа в память путем либо изменения состояния сознания, либо даже его отключения.

Понятно, что психокоррекция не всегда выступает в роли скрытой информационной угрозы. Иногда она может нести в себе медицинский аспект и быть направлена на «излечение» информационной системы.

Отдельные методы авторами[10] реализованы на практике в компьютерном контуре и позволяют осуществлять:

· одноактную модификацию психики путем неосознаваемого ввода корректирующей программы на фоне действия соответствующих лекарственных препаратов и других медицинских факторов;

· психокоррекцию путем неосознаваемого внушения во время любой деятельности человека на компьютере (принцип 25 кадра);

· акустическую психокоррекцию путем неосознаваемого внушения при прослушивании любой акустической информации.

В

той же работе показано, что приемам скрытого информационного воздействия, т.е.

классическим методам информационной войны, уже настало время «выходить в

народ», в частности, «помимо медицинского назначения указанные методы могут

быть использованы при решении задач социального характера». Чуть далее И.

Смирнов и др. перебрасывают мост между кибернетическим и социальным

пространством, показывая, как тесно сегодня связаны средства информационной

войны двух названных сфер: «Современное состояние науки и техники

позволяет также совершенно незаметно для сознания человека вводить в его

память, любую информацию без его ведома, которая им усваивается, как пища, и

становится СВОЕЙ, т.е. определяет его потребности, желания, вкусы взгляды,

самочувствие, картину мира.

...В

наше время теоретически вполне возможно создание компьютерного психического

вируса, который, заражая компьютерные программы, будет приводить к нарушению

работы оператора, сидящего перед компьютером. Он может, например, “не видеть” определенную

информацию, совершать заранее запланированную ошибку либо безо всякого видимого

повода наносить повреждения в базах данных, обесточивать компьютер».

Работа «Психотехнологии: Компьютерный психосемантический анализ и психокоррекция на неосознаваемом уровне»[11] была бы много убедительнее, если бы ее авторы могли логично объяснить принципы активизации в памяти человека конкретных неосознаваемых данных из множества всех данных. На человека постоянно обрушивается такой шквал осознаваемой и неосознаваемой информации, что выделение и формирование в приемлемом для исполнения виде из всей массы входных данных конкретных микропрограмм закладочного типа или программ ответственных за генерацию распределенных во времени закладок представляется невероятно сложной задачей. Где гарантия, что скрытно внедренная закладка под воздействием вновь поступающей информации не исказится, не модифицируется, не исчезнет. Объем входных данных полученных скрытно, по оценкам той же работы[12], значительно превосходя объем осознаваемой информации; всем этим данным надо где-то хранится. Насколько в этой ситуации для них возможно, сохранять исходную чистоту и девственность? Если скрытая информация поступает, как правило, на уровне шумов, то не является ли и она сама шумом? Где здесь критерии и могут ли они вообще быть сформулированы?

Что интересно, толковый словарь русского языка (С.И. Ожегов, Н.Ю. Шведова) предусматривает два варианта толкования слова угроза:

1. Запугивание, обещание причинить кому-нибудь вред, зло.

2. Возможная опасность.

Первое толкование в большей степени соответствует используемому здесь понятию «явная угроза», а второе ближе к определению «скрытой угрозы». Действительно, как трактовать слово «возможная»? Потенциальная возможность нарваться на неприятность есть у любой информационной системы, для этого совсем необязательно отправляться на северный полюс или гулять по ночному городу. Возможная опасность существует и при переходе улицы, и даже при потреблении пищи.

Возможная опасность для любой системы существует всегда! И основная проблема здесь в том, как перевести эту опасность из разряда возможных в разряд ожидаемых.

Если система чего-то ожидает, то она способна хотя бы как-то подготовиться к достойной встрече, что, безусловно, повышает ее шансы в борьбе за дополнительное время жизни.

УРОВЕНЬ СУГГЕСТИВНЫХ ШУМОВ

Мышление

– это инструмент желания,

при

помощи которого оно исполняется.

Ошо Раджниш.

Если факт суггестии, по крайней мере, в части возможности скрытого воздействия на человека словами естественного языка или информацией, подаваемой по специальным алгоритмам с помощью технических средств, считать зафиксированным[13], то следующим шагом было бы логично определить место суггестии в общей схеме угроз, направленных на информационную систему.

При попытке определить место суггестии в процессах управления информационными системами возникает парадоксальная ситуация. Что значит произнесенное импозантным человеком слово по сравнению с бомбой и пистолетом, которые традиционно используются для ограбления банков? Бомба – это реально, если она грохнула, то ее многие слышали, а последствия можно увидеть. А слово? А было ли оно? К примеру, абсолютное большинство банков (по оценкам отдельных зарубежных источников до 90%), подвергшихся успешному нападению компьютерных злоумышленников, скрывают это, чтобы не терять престиж. Но это еще хорошо, если действительно скрывают. Многие из них, скорее всего, просто не знают о том, что их ограбили. А некоторые так никогда об этом и не узнают, как, например, тот же Альберт Кромвэлл.

Так все-таки, где место данной угрозы в ряду всех прочих угроз? Наверное, нет смысла говорить о суггестивных угрозах, если не построен надежный забор, если нет вооруженной охраны, если отсутствуют грамотные и надежные специалисты, если не налажен элементарный порядок в работе, если не выполняются элементарные требования по организации защиты и т.п. И только потом в этом бесконечном ряду требований, выстроенных по росту, находится суггестия, которой за широкими спинами стоящей у входа в банк или офис охраны даже и не видно. Поэтому-то для многих специалистов в области безопасности данная проблематика носит пока чисто умозрительный характер. А так как определенные нарушения и сбои в работе всегда свойственны таким сложным информационным системам как человек и компьютер, то «уровень шумов», создаваемый этими сбоями, порой способен полностью скрыть под собой все реальные факты проявления суггестивных угроз.

Может быть здесь многое зависит от точности измерительного инструмента? Действительно, разве возможно инструментом, меряющим лошадиные силы реактивных двигателей самолета, измерить слабые токи, управляющие всей системой. Генерируемый турбиной ток измеряется совсем другой шкалой, чем ток, управляющий работой этой турбины с пульта оператора. Для несведущего управляющие токи будут восприниматься на уровне шумов, если вообще будут восприниматься. Не так ли обстоят дела с суггестией?

Ни одна сложная самообучающаяся система не может обойтись без так называемых невольных мыслей, в отношении которых Агни-йога утверждает, что эти «малые бродяги» хуже всего, так как без смысла засоряют пути.

При этом слабые токи могут быть действительно хаотичны, а могут быть целенаправленны. Вот тогда в первом случае мы говорим о шуме, а во втором – о целенаправленном управлении.

Таким образом, суггестивные воздействия с полным правом можно отнести к управляющим воздействиями.

Коль скоро мы говорим о скрытых информационных воздействиях, то не мешало бы определить те скрытые цели, достижению которых способствует суггестия. Зачастую именно незнание цели, вызвавшей поступок, делает его необъяснимым и загадочным. А в случае наличия нескольких взаимоисключающих скрытых целей информационная система становится полностью неуправляемой. В этой ситуации система автоматически упрощается, разваливаясь на части. Развал любой сложной информационной системы, будь-то государство, предприятие, коллектив может свидетельствовать об отсутствии у нее доминирующей цели. И наоборот, создание порядка из хаоса объясняется наличием этой самой цели. Возможно, что у суггестии есть своя измерительная шкала – уровень порядка, показывающий степень доминирования какой-либо одной цели.

А теперь проведем мысленный эксперимент над системой, имеющей минимальный суггестивный «шум». Представим идеальную ситуацию: n-кратный уровень ограждений, тотальный контроль надежнейшими специалистами всего и вся – муха не пролетит не замеченной, каждая бумажка учтена. Вся эта система каким-то чудом работает без сбоев и ошибок, что в реальной жизни невозможно и живому человеку несвойственно. Только в этой ситуации можно говорить о постановке «чистого» эксперимента по реализации суггеcтивныx угроз. Попробуем их проанализировать.

Начнем со слов естественного языка, носителей скрытой угрозы, еще П.А. Флоренский отмечал, что функция слов заключается в том, чтобы, будучи высказанными и внедрившись другому в душу, произвести там свое действие. Это понятно – словом можно активизировать так называемые типовые программы агрессии, смеха, плача, жалости и т.п., которые не являются скрытыми и в принципе могут контролироваться сознанием хозяина. Аналогичным образом можно сформировать скрытую программу и определить для нее ключ. Приемы и способы того, как это делается, достаточно полно освещены в литературе по суггестивным воздействиям и современной педагогике.

Более того, как было показано в предыдущем разделе, можно используя слово, заставить человека или компьютер самостоятельно сгенерировать нужную программу, которая послушно будет ждать своего часа активизации.

Но только ли слова опасны для систем, понимающих их?

Информацию об объекте, мы определили как изменение состояния наблюдателя, вызванное наблюдением объекта. А наблюдаемых объектов бесконечно много. Это лист, падающий с дерева и навевающий грустные мысли о бренности всего преходящего, это муха, бьющаяся о стекло, это облака в форме слоненка, цвета мечты, уносимые ветром за горизонт. Сколько, благодаря этому созерцанию, получит дополнительно скрытой информации наблюдатель, сколько всего увиденного не будет зафиксировано его сознанием? И это только внешней информации! Внутренние же источники могут попутно информировать о явной боли в печенке и скрыто о состоянии остальных органов организма, а тем самым активизировать тысячи других мыслей о том, что делать и куда податься.

Таким образом, из проведенного простенького мысленного эксперимента можно сделать достаточно тривиальный вывод о том, что даже в условиях n-кратного уровня ограждений с тотальным контролем за всем происходящим, избавить систему и ее элементы от воздействия суггестивного шума не представляется возможным.

При этом следует отметить, что воздействие шума будет определяться не столько самим шумом, сколько состоянием системы. Заинтересованная система, если у нее будет свободное время, сама выделит в окружающем хаосе то, чего ей не хватает.

Довольно часто для решения практических задач бывает важно понять, что в большей степени определяет реакцию системы: входные данные, на которые надо реагировать, или состояние системы. Понятно, что в первую очередь система будет реагировать на явную угрозу, затем на осознаваемые данные и только когда-то потом на скрытую информацию.

В соответствии с изложенной выше гипотезой о нехватке ресурсов на обработку скрытых входных данных в режиме реального времени (возможно, поэтому они и скрытые), система не способна реагировать на них немедленно. Информационной системе необходимо время для того, чтобы «раскрутить» скрытую информацию. Возможно, что если ей не давать этого времени, то скрытые угрозы останутся нереализованными, невостребованными со стороны своего внешнего заказчика.

Это очень важный вывод, потому что он имеет прямое отношение не только к краху отдельных могущественных корпораций, но и ко многим катаклизмам, происходящим в мире, которые, возможно, являются необходимыми звеньями (операторами) для реализации определенной программы человечества.

Осталось проанализировать, каким образом осуществляется «раскрутка» скрытых программ, как им удается пробить толстый асфальт контролирующего сознания и, подобно растению, выставить свою макушку в мир осознанных мыслей и поступков.

При этом надо еще иметь в виду и то, что, возможно, однозначного соответствия между образами подсознания и сознания в принципе не существует. Не всегда можно спроецировать элементы множества одной мощности на элементы множества, обладающего более слабой мощностью, и не потерять содержания. Дышащие глубины подсознания не всегда способны выразить себя, ибо для этого выражения зачастую просто не хватает ресурсов сознания, ибо беден язык говорящего. Поэтому приходится искать окольные пути, использовать наскальную живопись, склеивать между собой звуки из нотного ряда, останавливать мгновения или безудержно гнать их, умоляя:

«Чуть

помедленнее кони...».

ГЕНЕРАЦИЯ СКРЫТЫХ ПРОГРАММ

Ты

и сам иногда не поймешь,

Отчего

так бывает порой,

Что

собою ты к людям придешь,

А

уйдешь от людей – не

собой.

А. Блок.

Характерный пример скрытой генерации программ – предсказание волхвов Вещему Олегу. Сделанное предсказание, а может быть вера в него, стала толчком для создания и реализации программы по уничтожению князя. Как сказано в летописи: «...Олег же посмеявся: укори волхвы. Рече сей: “Аз убо жив есть, а конь умре”. И по повелению его взыскаша токмо кости кот того. Олег же сяде на инь конь и поеде видеть кости коня того. Увидев кости его голы и главную кость лежащу и, сошед с коня своего, наступил на главную кость и рек: “Егда ли аз от сей кости умру”. И выникнувиши из главныя кости змия и уяде Олега в ногу, и от сего Олег разболевся». (Цитируется по работе Ю.В. Росциуса «Последняя книга Сивиллы»[14]).

Исходя из того факта, что в нашей жизни рождаются новые теории, совершаются открытия фундаментальных законов, которые являются по своей сути результатом работы принципиально новых программ, можно, наверное, считать человека способным к генерации программ, не имеющих аналогов, т.е. изначально отсутствующих у окружающих людей.

Каким образом это может происходить, какая словесная форма может быть источником программирования подобных продуктов?

Возможно, что это в первую очередь способность системы задавать вопросы и отвечать на них. При этом у каждой информационной системы есть такие вопросы, отвечать на которые для нее опасно, и ей надо уметь проводить различие между тем, что можно себе позволить увидеть или понять и чего нельзя.

Не только все великие научные достижения стали возможны благодаря умело поставленному вопросу, но и все великие произведения искусства обязаны своим рождением именно вопросам, которые не давали покоя вопрошающему. И чем значительнее вопрос, тем серьезнее, тем мощнее становилось рожденное этим вопросом художественное произведение. За примерами не надо далеко ходить. Великая русская литература почти вся достроена на этом принципе: Ф.М. Достоевский, Л.Н. Толстой, Н.В. Гоголь и др. Во всем искусстве нет больше ничего, кроме вопросов, ответов и, безусловно, таланта, помогающего упаковать ответы в красивые стилистические оболочки. Заданный вопрос является криптографическим ключом, рождающим сюжет любого произведения искусства.

«– Позволь, я тебе серьезный вопрос

задать хочу, –

загорячился студент. – Я сейчас, конечно, пошутил, но смотри: с одной стороны, глупая,

бессмысленная, ничтожная, злая, больная старушонка, никому не нужная и,

напротив, всем вредная, которая сама не знает, для чего живет, и которая завтра

же сама собой умрет. Понимаешь? Понимаешь?

– Ну, понимаю, – отвечал офицер, внимательно

уставясь в горячившегося товарища.

– Слушай дальше. С другой стороны, молодые, свежие силы, пропадающие даром без поддержки, и это тысячами, и это всюду! Сто, тысячу добрых дел и начинаний, которые можно устроить и поправить на старушины деньги, обреченные в монастырь! Сотни, тысячи, может быть существовании, направленных на дорогу; десятки семейств, спасенных от нищеты, от разложения, от гибели, от разврата, от венерических больниц, – и все это на ее деньги. Убей ее и возьми ее деньги, с тем чтобы с их помощию посвятить потом себя на служение всему человечеству и общему делу: как ты думаешь, не загладится ли одно, крошечное преступленьице тысячами добрых дел? За одну жизнь – тысячи жизней, спасенных от гниения и разложения. Одна жизнь и сто жизней взамен – да ведь тут арифметика! Да и что значит на общих весах жизнь этой чахоточной, глупой и злой старушонки?» (Ф.М. Достоевский. «Преступление и наказание»).

Иногда в произведении нет явной формулировки вопроса; настолько он может быть сложен, что сам художник только для того, чтобы его задать, вынужден создать монументальное полотно, в котором вопрос растворен. Его кристаллизация происходит в восприятии вопрошающего при приближении к финальному слову «конец».

Порой сам автор способен формализовать вопрос только в эпилоге или в заключительных нескольких словах по поводу книги:

«Такое

событие, где миллионы людей убивали друг друга и убили половину миллиона, не

может иметь причиной волю одного человека: как один человек не мог один

подкопать гору, так не может один человек заставить умирать 500 тысяч. Но какие

же причины? Одни историки говорят, что причиной был завоевательный дух

французов, патриотизм России. Другие говорят о демократическом элементе,

который разносили полчища Наполеона, и о необходимости

России вступить в связь с Европою и т.п. Но как же миллионы людей стали убивать

друг друга, кто это велел им?... Зачем миллионы людей убивали друг друга, тогда как с сотворения мира известно, что это и физически и

нравственно дурно?

Затем, что это так неизбежно было нужно, что, исполняя это. люди исполняли тот стихийный. зоологический закон, который исполняют пчелы, истребляя друг друга к осени, по которому самцы животных истребляют друг друга. Другого ответа нельзя дать на этот страшный вопрос» (Л.Н. Толстой. «Война и мир»).

Очень точно по проблеме задаваемых вопросов высказался С. Лем: «В науке необходима сдержанность: есть вопросы, которые нельзя ставить ни себе, ни миру, а тот, кто их все-таки ставит, подобен тому, кто недоволен зеркалом, которое повторяет каждое его движение, но не желает ему объяснить, каков волевой источник этих движений. Несмотря на это мы пользуемся зеркалами с немалой для себя пользой»[15].

Так может быть все дело в вопросах?

Правда, Кришнамурти утверждает, что «на земле вообще нет ничего нового, но в том, как вы слушаете, может быть новизна». Вполне может быть, что любой вопрос – это и есть особенность в восприятии информации и ничего больше. Задание лишнего вопроса предполагает, что для обработки одной и той же входной последовательности вдруг добавлен еще один дополнительный криптоаналитический контур.

Что из этого может выйти? Усилит ли этот контур систему защиты, или, наоборот, станет тем лишним шагом, который окажется последним для данной информационной системы и который не рекомендует делать восточная мудрость?

Прежде чем перейти к поиску ответов на сформулированные вопросы, есть смысл исследовать ситуацию в рамках формальной модели. Базовые опоры, скрепляющие модель, были сформулированы во введении к четвертой части, далее был сделан более интуитивный, чем логически обоснованный анализ суггестивных угроз. Но, а сейчас осталось только всем этим воспользоваться.

МОДЕЛИРОВАНИЕ ПРОЦЕССА ЦЕЛЕОБРАЗОВАНИЯ

А

пока – в неизвестном

живем

И

не ведаем сил мы своих,

И,

как дети, играя с огнем,

Обжигаем

себя и других...

А. Блок.

Посмотрим на проблему защиты системы от информационных угроз в ракурсе решения обычной задачи проектирования чего-либо. Решение любой задачи предполагает следующие этапы:

1) определение цели;

2) разработка алгоритма поведения;

3) реализация алгоритма.

Для технических специалистов, наверное, будет правильнее, если названным выше этапам дать следующее наименование:

1. Предварительная проработка.

2. Научно-исследовательская работа.

3. Опытно-конструкторская работа.

Попробуем оцепить трудоемкость каждого из перечисленных этапов. Понятно, что их трудоемкость различна. Да и сам труд требует разной подготовки исполнителей. Если на первом этапе достаточно, чтобы исполнитель чего-нибудь желал (желание), на втором – умел мыслить (интеллектуальная Деятельность), то на третьем – он должен быть способным совершать грубую физическую работу (физический труд).

24(5).1. Пространство целей как множество знаний суггестивной угрозы

Невежественные

люди исполняют свои обязанности ради плодов их,

мудрые же делают это ради того,

чтобы

вывести людей на правильный путь.

Бхагават-гита как она есть.

Исследуя суггестивные воздействия, мы тем самым исследуем пространство скрытых целей.

Изучая какую-либо ситуацию или незнакомый объект, исследователь опирается на аналогии, понятные хотя бы ему самому. Для того чтобы привычнее было продвигаться вперед, определим множество целей информационной системы в качестве базовых элементов суггестивного пространства информационной системы. После чего установим соответствующие метрические отношения на этом пространстве. Но прежде чем поступить так, имеет смысл дать, хотя бы краткое содержательное наполнена понятию «цель» (более подробное исследование проблемы цели см. в работе: «Цель как криптограмма: криптоанализ синтетических целей»[16]).

И.П. Павлов: «Рефлекс цели имеет огромное жизненное значение, он есть основная форма жизненной энергии каждого из нас. Вся жизнь, все ее улучшения, вся ее культура делается рефлексом цели, делается только людьми, стремящимися к той или другой поставленной цели... Наоборот, жизнь перестает привязывать к себе, как только исчезает цель».

М. Экхарт («Духовные проповеди и рассуждения». М.: Политиздат, 1991.): «Каждое творение делает свое дело ради какой-нибудь цели. Цель всегда первое в мысли и последнее в деле. И Бог во всех своих делах предполагает весьма благую цель – Себя Самого, и хочет привести душу со всеми ее силами к этой цели: к Себе Самому».

Ф. Ницше («Так говорил Заратустра». М.: СП

«Интербук». 1990): «Если у человечества нет

цели, то есть ли оно само, или еще нет его?»

Как уже говорилось выше, суггестивное воздействие это воздействие по формированию у информационной обучающейся системы скрытых целей, т.е. целей, привнесенных извне, включенных в общую схему целеобразования и реализации целей, т.е. скрытых другими целями, и поэтому неосознаваемых самой системой.

Для исследования процессов целеобразования и развития скрытых целей необходимо, чтобы в модели присутствовали такие понятия как цель, скрытая цель, реализованная цель.

Предлагается в качестве базовой основы для создания средств моделирования процесса целеобразования и реализации цели опираться на какой-либо из формальных языков, обладающий такой структурой, в которой названные выше ключевые понятия могли бы фигурировать в качестве базовых элементов. Таким языком, пусть не идеальным, но вполне приемлемым после некоторой доработки, может стать язык искусственного интеллекта Пролог.

Напомним, что Пролог допускает три вида выражений: факты, правила, вопросы (цели).

Программа на языке Пролог – это текст, содержащий факты и правила. Текст этот становится процессом (начинает себя реализовывать), если сформулирован вопрос, т.е. определена цель.

К сожалению, стандартный Пролог не позволяет по одному и тому же тексту сформулировать несколько взаимопротиворечивых вопросов, параллельно корректирующих правила исходного текста программы.

Представим себе, что в нашей модели подобные ограничения отсутствуют, более того, наши правила могут самомодифицироваться, т.е. одно правило способно изменить другое, самого себя, и, естественно, правила способны изменять базу данных.

Более того, из вне в базу данных постоянно поступают новые факты, которые будем называть входными данными.

Таким образом, мы имеем текст из правил и фактов, составляющих базу данных, и ряд вопросов (целей).

Далее утверждаем, что каждая цель, будучи достигнутой, становится правилом.

Утверждаем, что в информационной самообучающейся системе постоянно происходит изменение фактов из-за постоянного притока входных данных. Подобное накопление неизбежно приводит к тому, что какое-либо правило может быть системой признано ошибочным, т.е. вполне допустимо, что в тексте возникнет правило, отрицающее данное правило. Будем считать, что ошибочные правила превращаются в вопрос (цель).

Каждая цель, активизируя правила, пытается перестроить текст таким образом, чтобы стать достижимой, т.е. превратится в правило. Образно говоря, Цели – это своего рода свободные, самостоятельные «гравитационные массы», искривляющие пространство правил.

Утверждаем, что вопросы рождаются не только гибнущими правилами, но и фактами, не нашедшими себе место в правилах.

Таким образом (по аналогии с Прологом):

правило – это выражение, состоящее из левой и правой части, разделенные символом «:-»;

факт – это правило без правой части;

вопрос – это правило, в котором вместо левой части стоит знак вопроса, т.е. правило без левой части. Например:

Правило: Прием_пищи (Y):-еда (Х, Y), время (t, t1, Y).

Факт:Прием_пищи (Y).

Вопрос (цель) :?:- еда (Х, Y), время (t, t1, Y).

В этой модели получается, что именно цели устраивают настоящую «битву» над полем текста за возможность реализоваться, т.е. превратится в правило. Чем закончится данное сражение? Какими характеристиками должна обладать цель, чтобы выйти победителем? Обратите внимание, что все это очень похоже на рост лазерных мод, о которых говорилось ранее: «...На поддержание каждой такой моды расходуется определенная часть потока энергии, поступающего от источника накачки. Чем больше интенсивность данной моды, тем больше расход энергии на ее поддержание. Поскольку полная мощность источника накачки ограничена, обычно в результате конкуренции выживает всего одна наиболее эффективная мода...»[17].

А что в нашем случае может характеризовать эффективность той или иной цели?

Сразу напрашивается ответ – этим чем-то может быть процессорное время, выделяемое каждой цели для обработки текста, а также «близость» правил и фактов, до которых цель сумеет «дотянуться».

Исследуем значимость обоих факторов. Понятно, что если алгоритм поиска правил и фактов не эффективен, то можно веками наблюдать, как яблоко падает с дерева и не видеть закона, объясняющего происходящее. Тем более, что в случае наличия многопроцессорности (у каждой цели свой процессор, каждая цель – это и есть процессор) и параллельности выполнения, процессорное время уже навряд ли может быть характеристикой эффективности реализации той или иной цели. Подобная система параллельности выполнения имеет место быть при работе головного мозга. Тот процесс, с которым в данный момент мы ассоциируем свое «я», нами называется «сознанием», но остальные процессы на это время никуда не исчезают, они также развиваются, правда, на т.н. подсознательном уровне. (Сознание в данной модели рассматривается как доминирующий информационный процесс самообучающейся системы). Получается, что в случае параллельности выполнения, факт активизации той или иной цели не может являться ресурсом, который надо делить, грубо говоря, «право на жизнь имеет каждая мысль». А раз так, то тогда из лежащих на поверхности характеристик процессов определяющими становятся:

· наличие в системе соответствующих правил и фактов;

· «близость» правил и фактов к данной цели. «“Близость” в искривленном» пространстве правил определяется в первую очередь эффективностью примененного в системе поискового алгоритма, который и искривляет пространство правил и фактов, стараясь сделать его «удобным» для каждой из существующих целей. Проанализируем сказанное. Наличие в системе необходимых для реализации цели правил и фактов зависит:

ª от их действительного наличия, что связано с входным потоком данных и способностью системы воспринимать и обрабатывать этот поток;

ª от приоритетности целей. Вполне возможно, что наиболее значимые цели, например безопасность системы, в интерпретирующем себя тексте расположены «наиболее близко» к значимому для системы потоку входных данных;

ª от возможности одной цели использовать результаты другой цели, рассматривая ее в качестве подцели (дерево целей), что позволит при минимуме активности получить максимум результата «чужими руками». Для этого используемая подцель должна успеть превратиться в правило, т.е. реализоваться.

Подведем итог.

Предложенная модель, которую в дальнейшем будем называть ЦПФ-модель (цель-правило-факт), включает в себя множество целей, правил и фактов. Правила, т.е. формализованные знания, могут рождаться в системе, путем превращения цели в правило, но могут и погибать в случае не соответствия другим правилам. По сути дела мы имеем прообраз самозарождающихся и саморазрушающихся структур (СР-сети), в которой формальные нейроны, рождаются и умирают.

Проанализируем основные характеристики обеих моделей на предмет поиска общего в них, на предмет их соответствия друг другу.

Результаты такого анализа сведены в таблицу соответствия рассмотренной выше формальной модели процесса целеобразования, базирующейся на языке Пролог, и модели, в основе которой лежит Р-сеть, Реализующая только принцип гибели нейронов без рождения (Табл. 4.1).

Обучение на модели Р-сети предполагает исходную избыточность с последующим избавлением от нее в процессе обучения, типа создания скульптором из глыбы мрамора крохотной статуэтки. Человеческий мозг состоит из не менее 10010 нейронов, каждый из которых, являясь неповторимым, подобно снежинке, и имеет до 6010 связей. Таким образом[18], потенциальная информационная емкость составляет не менее 6010 микропрограмм.

Таблица 4.1. Соответствия основных

понятий ЦПФ-модели и Р-сети.

|

ЦПФ-модель процесса целеобразования |

Р-сеть |

|

правило |

локализованный обученный участок Р-сети |

|

цель |

локализованный необученный участок Р-сети (хаос) |

|

факт |

локализованный разрушенный участок Р-сети (только входные данные) |

Вернемся к исследованию работы ЦПФ-модели, к обоснованию и определению алгоритма ее функционирования. После решения этой задачи можно будет перейти к ее макетной реализации.

Предлагается следующее описание процесса функционирования ЦПФИ модели (рис. 4.3).

Рис. 4.3. Схема функционирования ЦПФ-модели в режиме самообучения

Входные данные через устройства ввода информации самообучающейся системы поступают в «память-распределитель», которая на первом этапе представляет собой необученный участок Р-сети, т.е. является вопросом. Вообще, любой несбалансированный (необученный) участок памяти является вопросом, ищущим ответа.

Можно выдвинуть и более сильное утверждение – любой хаос является вопросом! До тех пор пока информационная система не найдет какую-либо интерпретацию бушующему вокруг нее хаосу, этот хаос будет оставаться вопросом, целью, требующей ее достижения. Хаос – это приманка для любопытствующих, это приманка для исследователей, для научных работников. Хаос – это вечная криптограмма, притягивающая к себе уже проинтерпретированные части схемы.

Входные данные, пройдя распределитель, поступают на вход/выход произвольных участков функциональной памяти, т.е. память распределитель ретранслирует обучающую выборку внешней среды. Функциональные участки выбираются произвольным образом в силу того, что сама память-распределитель необучена. Выходные данные с функциональных участков поступают обратно в память-распределитель, но уже в качестве требуемого результата, т.е. функциональная память становится учителем, хотя сама еще необучена. Однако она способна обучать тому, как надо распределять обучающую выборку внешней среды. Она способна показать, где должны быть расположены те самые дорожки на газонах. Это возможно потому, что функциональных участков много и какой-нибудь из них обязательно будет близок к правильному ответу. Под действием обучающей выборки память-распределитель превращается из вопроса в правило, согласно которого осуществляется распределение входной информации по всей самообучающейся системе. После чего уже начинается целенаправленная трансляция обучающей выборки на участки функциональной памяти. Таким образом, какие-то участки функциональной памяти становятся ответственными за обработку «сильных» сигналов, какие-то – «слабых». Одни участки памяти решают логические задачи, другие заботятся о том, чтобы «обед был подан вовремя». В системе затверждается «распределение труда», которое до гибели системы никогда не может стать окончательным в силу того, что входные данные обладают большим многообразием, чем возможности любой ограниченной в пространстве и времени самообучаемой системы.

Что интересно, по близкому сценарию предполагается работа биохимического компьютера Адлемана[19]. Суть:

1. Реальные объекты отображаются в соответствующий набор произвольных последовательностей из нуклеотидов.

2. С учетом требований модели, используя соответствующий «клей», напускается процесс склеивания цепочек нуклеотидов. Для размножения Цепочек используется метод Polymerase Chain Reaction, позволяющий синтезировать миллионы копий определенной последовательности по нескольким первым и последним нуклеотидам. В результате в «бульоне» формируется все множество возможных решений задачи. Осталось отобрать то, которое удовлетворяет ограничениям.

3. Известно, что под действием электрического тока молекулы различной длины двигаются с различной скоростью. Используя этот факт, из множества возможных решений отбираются те решения, которые соответствуют молекулам определенной длины.

Грубо говоря, работа подобного компьютера на третьем этапе напоминает работу золотоискателя, который вымывает золото из груды песка.

Возможно, что аналогичным образом осуществляет поиск ключа и сам природа, используя биосферу в качестве бульона, а людей в качестве нуклеотидов.

Понятно, что уже сегодня при наличии в лабораториях биохимических компьютеров говорить о надежной криптографии, ориентирующейся на NP-полные алгоритмы бессмысленно. Для решения криптоаналитической задачи на подобного рода компьютерах длина ключа практически не имеет значения. Таким образом, классическая вычислительная криптография с появлением подобных средств приблизилась к своей могиле, куда ее в ближайшее время и уложат. Но останутся продолжатели ее дела: биохимический компьютер Адлемана компьютерная стеганография.

Медленно, но верно человек в своих исследованиях и разработках удобном для себя масштабе времени поднялся до принципов, применяемых природой в эволюционных процессах, в общем виде решающих задачу криптоанализа – поиска оптимальной формы жизни, и возможно поставил точку в развитии собственной классической криптографии.

Теперь попробуем перенести сказанное в логику работы нашей модели.

Через W, обозначим вопрос, заключенный в i участке памяти, т.е. W, – это ?:-F1F,,...Fk.

Ответить на этот вопрос можно либо путем поиска доказательств, т.е. путем перебора известных правил и фактов, либо попробовать упростить сам вопрос выполнить следующее:

1) подставить в левую часть интересующий факт;

2) проверить истинность полученного правила, если результат верен перейти к п. 5, иначе к п. 3;

3) устранить из правой части вопроса наиболее «мешающий» факт (уничтожить мешающий элемент), т.е. упростить вопрос (чаще всего этим мешающим фактом является вновь поступивший);

4) если вопрос еще существует, то перейти к п. 2, иначе завершить работу по данной цели;

5) зафиксировать данный вопрос в виде правила и завершить работу. В том случае, если процесс обучения завершен неудачно, т.е. вопрос участок памяти полностью уничтожен, начнется переобучение памяти-распределителя до тех пор, пока управление не будет передано на другой участок памяти.